Un ataque cibernético mundial que se cree aprovecha herramientas de hacking desarrolladas por la Agencia Nacional de Seguridad de Estados Unidos y que infectó a decenas de miles de ordenadores en casi 100 países, haber caído significativamente.

Un joven investigador de seguridad ha sido acreditado con ayudar a detener el gusano al activar accidentalmente un interruptor de apagado en el malicioso software.

El diario The Guardian informó el sábado que el investigador de 22 años británico, que se identifica en internet como @MalwareTech, con la ayuda con Darien Huss, de Proofpoint, descubrieron una especie de interruptor que permitió desactivar el software malicioso.

La clave del hallazgo estuvo en la investigación de las conexiones realizadas por el ransomware. Allí encontraron que una vez que el virus infectaba una nueva máquina intentaba conectarse a un dominio conformado por números y letras al azar, pero terminando en gwea.com.

Para cesar definitivamente el ciberataque, el experto compró el dominio por 10,69 dólares y junto con Huss enviaron al programa una señal para inhabilitarse.

"Inmediatamente vimos cinco o seis mil conexiones por segundo", explicó el investigador, que alertó de que "hay un ciento por ciento de posibilidades de que lanzarán un nuevo ejemplar (de virus)" que podría volver a infectar computadoras que no estén actualizadas con el parche que Microsoft lanzó en marzo pasado.

El investigador reconoció en su cuenta de Twitter que el descubrimiento fue accidental.

Debo confesar que no tenía idea de que registrar el dominio detendría el gusano sino hasta después que lo registré, así que inicialmente fue accidental", escribió el experto, que también instó a los usuarios de Windows a actualizar sus sistemas y reiniciarlos.

Europol, está investigando el ataque que infectó entre otros a numerosos sistemas de salud de Gran Bretaña, donde hospitales y clínicas se vieron obligados a rechazar a los pacientes después de perder el viernes el acceso a los ordenadores.

Estados Unidos

Sólo un pequeño número de organizaciones con sede en Estados Unidos fue golpeado porque los hackers parecen haber comenzado la campaña en Europa, dijo Vikram Thakur, director de investigación del fabricante de software de seguridad Symantec.

En el momento en que volvieron su atención a los Estados Unidos, los filtros de spam identificaron la nueva amenaza y señalaron que los emails cargados de ransomware eran maliciosos, agregó Thakur.

Activar el dominio parecía haber atrofiado la propagación del gusano, dijo Thakur el sábado.

"Los números son extremadamente bajos y bajan rápidamente", dijo, aunque advirtió que cualquier cambio en el código original podría llevar al gusano a volar de nuevo.

El operador internacional de envíos de paquetería FedEx Corp dijo que algunos de sus ordenadores con Windows también estaban infectados. "Estamos implementando medidas para arreglarlo lo más rápido posible", dijo en un comunicado.

El Departamento de Seguridad Nacional de Estados Unidos dijo a última hora del viernes que estaba al tanto de los informes sobre el ransomware, estaba compartiendo información con socios nacionales y extranjeros y estaba dispuesto a prestar apoyo técnico.

Extorsión

Los extorsionadores engañaron a las víctimas para que abrieran archivos maliciosos adjuntos en correos electrónicos que parecían contener facturas, ofertas de trabajo, advertencias de seguridad u otros archivos legítimos.

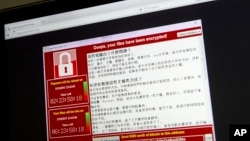

El ransomware cifró los datos en los ordenadores, exigiendo pagos de entre 300 y 600 dólares para restaurar el acceso. Los investigadores de la seguridad dijeron que observaron que algunas víctimas habían pagado con monedas digitales (bitcoin), aunque no sabían qué porcentaje habían pagado a los extorsionadores.

Otros países

Los investigadores del fabricante de software de seguridad Avast dijeron que habían observado 57.000 infecciones en 99 países, siendo Rusia, Ucrania y Taiwán los principales objetivos.

Los países asiáticos no informaron de violaciones importantes el sábado, pero funcionarios de la región se esforzaron por verificar y la extensión total del daño puede no ser conocida durante algún tiempo.

La agencia oficial china de noticias Xinhua dijo que algunas escuelas secundarias y universidades habían sido afectadas, sin especificar cuántas o identificarlas.

La compañía de telecomunicaciones Telefónica fue uno de los muchos objetivos en España, aunque dijo que se limitaba a algunos ordenadores en una red interna y que no había afectado a clientes o servicios. Portugal Telecom y Telefónica Argentina dijeron que también fueron objeto.

Detalles del virus

Las empresas de seguridad privadas identificaron el ransomware como una nueva variante de "WannaCry" que tiene la capacidad de propagarse automáticamente a través de grandes redes explotando un error conocido en el sistema operativo Windows de Microsoft.

Los hackers, que no se han presentado para reclamar la responsabilidad o ser identificados, probablemente lo convirtieron en un "gusano" o malware de propagación propia, explotando un fragmento de código NSA conocido como "Eternal Blue" que fue lanzado el mes pasado por un grupo conocido como "The Shadow Brokers", dijeron investigadores de varias firmas privadas de seguridad cibernética.

"Este es uno de los mayores ataques mundiales de ransomware que la comunidad cibernética ha visto", dijo Rich Barger, director de investigación de amenazas de Splunk, una de las firmas que ligaron WannaCry y la NSA.

"The Shadow Brokers" lanzaron Eternal Blue como parte de una serie de herramientas de hacking que dijeron perteneció a la agencia de espionaje de los Estados Unidos.

Microsoft dijo que estaba impulsando las actualizaciones automáticas de Windows para defender a los clientes de WannaCry. Emitió un parche el 14 de marzo para protegerlos de Eternal Blue.

"Hoy en día nuestros ingenieros agregaron detección y protección contra el nuevo software malicioso conocido como Ransom: Win32.WannaCrypt", dijo Microsoft en un comunicado el viernes, agregando que estaba trabajando con los clientes para proporcionar asistencia adicional.

Alerta en Europa

La propagación del virus culminó una semana de agitación cibernética en Europa, que comenzó la semana anterior cuando los hackers publicaron una serie de documentos de campaña vinculados al candidato francés Emmanuel Macron justo antes de la segunda vuelta electoral en la que fue elegido presidente de Francia.

El miércoles, los hackers interrumpieron los sitios web de varias compañías de medios de comunicación francesas y del gigante aeroespacial Airbus. Además, el incidente ocurrió cuatro semanas antes de las elecciones generales británicas en las que la seguridad nacional y la gestión del Servicio Nacional de Salud (NHS) estatal son cuestiones importantes.

Las autoridades de Gran Bretaña han estado preparadas para ataques cibernéticos en el período previo a la votación, como ocurrió durante las elecciones estadounidenses del año pasado y en vísperas de la votación en Francia.

Pero esos ataques - atribuidos a Rusia, que los ha negado repetidamente - siguieron un modus operandi diferente que implicaba penetrar las cuentas de individuos y organizaciones políticas y luego liberar el material hackeado.

El viernes, los ministerios de Interior y Emergencias de Rusia, así como su mayor banco, Sberbank, dijeron que fueron blanco de ataques. El Ministerio del Interior dijo que unos 1.000 ordenadores habían sido infectadas pero que habían localizado el virus.

Aunque los casos de extorsión cibernética han estado aumentando durante varios años, hasta la fecha han afectado a organizaciones de tamaño pequeño a mediano.

"Ver a una gran compañía de telecomunicaciones como Telefónica ser golpeada va a preocupar a todo el mundo", dijo Chris Wysopal, director de tecnología de Veracode.